朝鲜的Lazarus Group最新揭露了一项全球性攻击活动,利用一个已有两年的Log4j漏洞,并部署了三种此前未识别的恶意软件。这项活动的独特之处在于,Lazarus分组的Andariel子团队所使用的恶意软件中包含两个远程访问木马RAT和一个下载器,其中一个RAT利用Telegram机器人和频道进行指挥与控制C2通讯。

海鸥加速器正版官网这项活动是由Cisco Talos研究人员发现的,他们在12月11日的研究报告中指出,这个高级持续威胁APT组针对的主要是制造、农业和物理安全等行业的公司。研究报告中提到:“该活动的目的是为了利用那些公开暴露其脆弱基础设施的企业,进行nday漏洞的攻击,例如CVE202144228Log4j缺陷。”

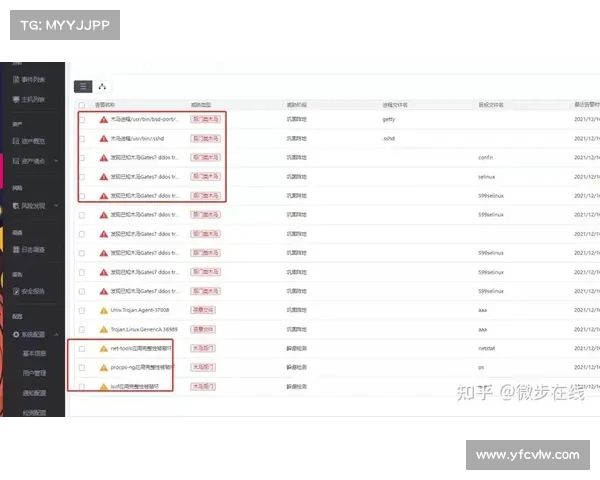

据了解,这次攻击中的一部分是通过成功利用公众可见的VMware Horizon服务器上的Log4j漏洞而获得对某组织的初步访问权限。研究人员表示,尽管Lazarus在过去曾广泛利用过Log4j漏洞,但此次行动的独特之处在于使用了D语言来构建恶意软件。

关键数据描述木马名称NineRAT使用语言D语言初次发现时间2022年5月主要攻击目标南美农业组织及欧洲制造业实体Talos将基于Telegram的RAT称为“NineRAT”,它最初是在2022年5月左右构建的,并首次在黑匠行动中于3月对一个南美农业组织进行攻击。研究人员随后观察到,该木马在9月再次针对一个欧洲制造实体。

研究人员表示:“NineRAT利用Telegram作为其C2通道接受命令,进行输出通讯,甚至进行文件传输。” 他们指出,Lazarus使用Telegram的目的可能是为了通过合法服务作为C2通讯的渠道,从而逃避网络和主机基于检测的措施。

此外,研究人员还发现黑匠行动与针对多版本JetBrains TeamCity软件开发平台的远程代码执行漏洞存在重叠,此漏洞在10月份被微软报告。微软将TeamCity的攻击归因于Andariel,并将其列为“Onyx Sleet”,同时还将另一名北朝鲜黑客团体标记为“Diamond Sleet”。

Talos的研究人员分享了一种普遍的行业观点,认为不同的Lazarus子组,包括Andariel,负责支持北朝鲜在国防、政治、国家安全和研究开发等不同领域的目标。研究人员表示:“每个子组独立运行自己的攻击行动,并针对其目标开发和部署定制的恶意软件,未必会完全协调行动。Andariel通常负责初步访问、侦察和为支持北朝鲜政府利益建立长期访问,有时也会对医疗组织进行勒索攻击。”